Vďaka portálu robime.it som mal možnosť zúčastniť sa konferencie Hacker Fest 2018, ktorú organizovala spoločnosť GOPAS spoločne s ďalšími partnermi. Konferencia bola zameraná na securitu a vystúpili na nej viacerí známi speakri z Českej a Slovenskej republiky, ktorí sa venujú hlavne securite.

Pôvodne som vám chcel rovno napísať pár mojich poznatkov z konferencie, ktoré mi uviazli v pamäti a ktoré ma najviac zaujali, ale skôr než sa k tomu dostanem vám chcem popísať aj to, čo tomu predchádzalo a tým myslím hlavne cestu na danú konferenciu. Deň pred konferenciou som sa náležite pripravil. Keďže sa jednalo o Hacker konferenciu, nič som nechcel nechať náhode a pre istotu som si na svojich zariadeniach vypol WiFi a Bluetooth. Človek nikdy nevie, čo môže očakávať od ľudí, ktorí sa radi nabúravajú do iných systémov a odhaľujú bezpečnostné riziká. Predpokladal som, že sa na konferencii objavia aj nejaké konkrétne demonštrácie v praxi, a tak som sa radšej nepripájal k žiadnym WiFi sieťam, ktoré tam boli dostupné. Hold človek nikdy nevie. Je zaujímavé, že som si dával väčší pozor, pretože som šiel na security akciu, ale v bežnom živote až tak obozretný nie som, čo sa ale zmenilo po tejto akcii.

Ale dosť už omáčok okolo a poďme si trošku rozobrať jednotlivé prednášky. V úvode prebehlo zaujímavé predstavenie jednotlivých speakrov spoločne s malou show v podaní dvoch sympatických slečien, ktoré predviedli zaujímavú tanečnú show so svetelnými efektmi. Po úvodnom privítaní a usadení všetkých návštevníkov sa začali jednotlivé prednášky.

Plug and Pray | Michal Altair Valášek | William Ischanoe

Prvá prednáška sa venovala malým čínskym hračkám dostupných za pár eur a prezentovali ju spoločne Michal Altair Valášek a William Ischanoe. Tu sa mi hneď potvrdila moja prvotná obava. Počas akcie bola spustená jedna čínska hračka za cca 10 USD, ktorá vytvorila free Wifi sieť a jediné, čo bolo nutné po prihlásení k Wifi urobiť, je prihlásiť sa svojim Facebook, Google alebo Seznam účtom. Samozrejme po prihlásení žiadne pripojenie k internetu nebolo vytvorené a dané zariadenie si len poznačilo zadané meno, heslo a službu, ku ktorej sa užívateľ pokúšal pripojiť. Našťastie väčšina osadenstva mala podobné obavy ako ja a nikto sa k danej Wifi nepokúšal pripojiť, čo nám bolo potvrdené zobrazením prázdneho súboru.

Takže pre overenie funkčnosti bola demonštrácia urobená s fake účtom a celý proces fungoval bezproblémovo. Tu sa odhaľuje prvá slabina free Wifi sieti. Ktokoľvek si môže vytvoriť takéto free Wifi Access pointy a na rušných miestach zbierať prístupové údaje od nepozorných užívateľov, ktorí pre prístup k internetu sú ochotní sa prihlasovať aj svojimi účtami od e-mailu alebo Facebooku. Toto bola prvá vec, ktorá vo mne zarezonovala. Doteraz som taktiež využíval free wifi siete, ale nikdy som sa po pripojení k týmto sietiam neprihlasoval k nejakým službám. Používal som to len na čítanie správ z denníkov, poprípade na vyhľadávanie informácií.

Určite je tu veľké nebezpečenstvo zneužitia týchto vecí a hlavne je to dostupné za pár korún v prepočte cca 10 USD. Človek ani nemusí byť programátor, postačí použiť Google a všetky zdrojové kódy si podľa potreby upraviť. V rámci tejto prednášky boli demonštrované aj iné zariadenia z iných cenových hladín a všetky spájalo to isté. Za pár EUR (najdrahšia hračka stala 80 USD) má človek v rukách mohutný nástroj, pomocou ktorého môže ukradnúť citlivé dáta a využiť ich v svoj prospech.

Nebezpečné vlastnosti Androidu | Roman Kümmel

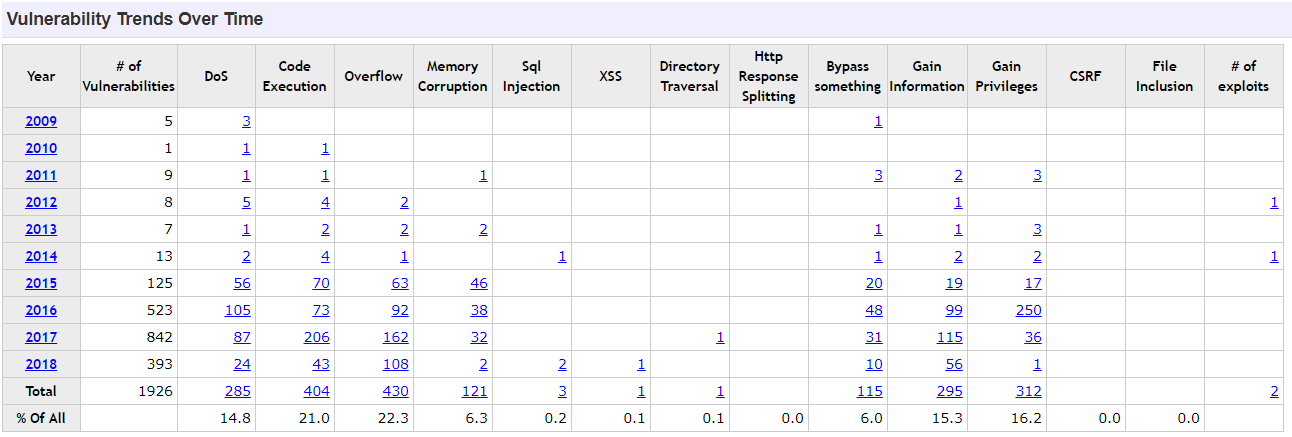

Ďalšia prednáška bola v podaní Romana Kümmela, ktorý poukázal na nebezpečné vlastnosti androidu. Tu ma zarazil najmä slajd s počtom security chýb, ktoré v Androide boli zaznamenané viď. obr:

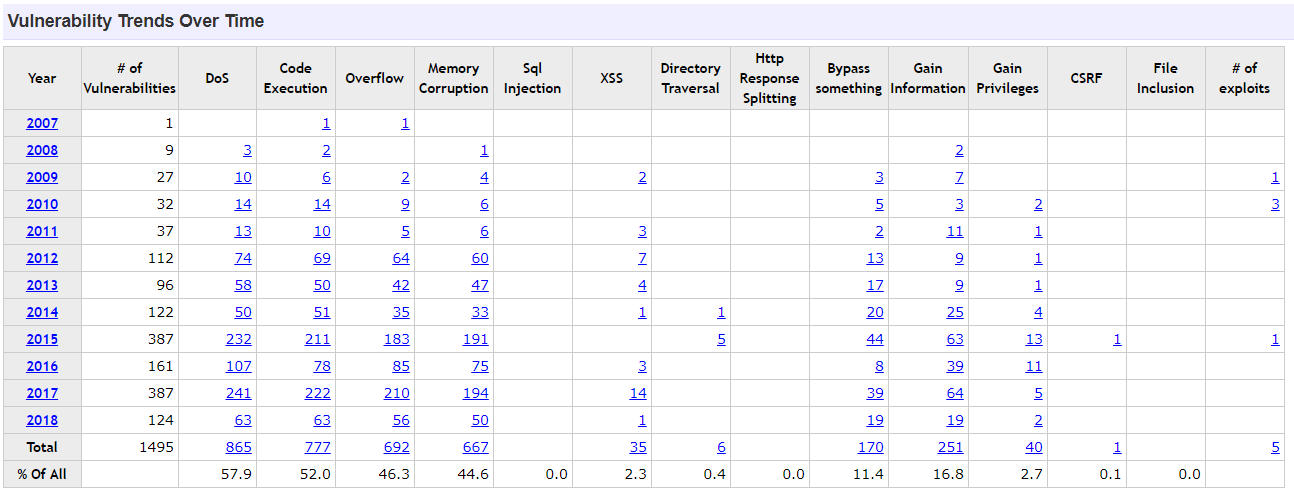

Tu ma ako dlhodobého užívateľa napadla hneď otázka, ako je na tom vlastne Apple so svojim iOS. Bohužiaľ táto informácia na prednáške neodznela, a tak som si to dohľadal sám, viď. nasledujúci obrázok:

Apple je na tom o trošku lepšie, ale taktiež obsahovali kopec chýb. Iný názor je však z pohľadu zabezpečenia jednotlivých aplikácií v iOS a Android. Ale to by stálo za samostatnú prednášku. V tejto prezentácii, ktorú som mal možnosť vidieť bola demonštrovaná vlastnosť Androidu, kde pri určitej kombinácii postupov bolo možné mať nainštalovanú aplikáciu bez akýchkoľvek práv napr. k posielaniu sms, alebo prístupu do galérie, no v skutočnosti aplikácia mala full práva ku všetkým častiam.

Toto vidím ako veľmi veľké riziko, pretože bežný užívateľ nemá možnosť zistiť, že daná aplikácia skutočne má dané práva. Áno viem, že v Androide je možné skontrolovať pridelené práva aj dodatočne, ale pri tejto demonštrácii nám bolo predvedené, že tam skutočne nemusí Android zobrazovať žiadne práva pre aplikáciu a aplikácia ich aj tak mala. Vyjadrenie Google: By design. Síce bolo nutné zachovať určitú postupnosť krokov, ale šikovný hacker by si podľa mňa dokázal poradiť aj s týmto. Preto je vždy nutné dávať veľký pozor aké aplikácie si do telefónu inštalujeme a aké oprávnenia im dávame.

Aby vás bezpečnostný incident nestál hlavu | Peter Mesjar

Ďalšia prednáška, ktorá nasledovala bola z môjho pohľadu skôr obchodno-technická. A to najmä preto, že tam Cisco predstavovalo svoj produkt Cisco Endpoint AMP, AMP Visibility a Threat Grid. Určite to patrí k prednáškam na security akciu, ale z pomedzi ostatných prednášok sa skôr venovala obrane ako útoku. V rámci demonštrácie nám bolo predvedené ako je možné analyzovať prípadný bezpečnostný incident a ako pomocou tohto nástroja môžeme ísť späť v čase a kompletne sledovať celý postúp útoku a čo mu predchádzalo. Takto sa dal spätne dohľadať súbor, ktorý celú akciu začal a hneď zablokovať jeho šírenie už pri zrode a aplikovať to na všetky zariadenia. Určite je to zaujímavý produkt, ale k jeho plnému porozumeniu a využitiu všetkých vlastností nestačí jedna prednáška.

Útoky na Hyper-V Shielded VM alebo lámanie UEFI, TPM a Code Integrity | Jan Marek

Po chutnom obede a dobrej káve sme sa pustili do útokov na Hyper-V Shielded VM v podaní Jana Mareka. Prednáška bola veľmi zaujímavá hlavne pre mňa, pre verného fanúšika Hyper-V, aj keď si uvedomujem, že hyper-v začína byť na ústupe a MS všetko tlačí do cloudu. No informácie z tejto prednášky sú pre mňa aj tak veľmi cenné, pretože tam boli demonštrované spôsoby, ako je možné obísť ochranu Shielded VM, ktoré využívajú aj niektorí moji klienti. Ak by vás táto téma zaujímala a chceli by ste sa dozvedieť viac informácií určite odporúčam blog Jana Mareka a jeho článok o Shielded VMs.

Nuda v kancelárii, zábava na sieti | Ondřej Ševeček

Prednáška v podaní Ondreja Ševečka ma bavila asi najviac. Názov prednášky “Nuda v kancelárii, zábava na sieti” už sám o sebe predpovedal, že to bude niečo zaujímavé. A to sa aj potvrdilo. Ondrej Ševeček demonštroval útoky, ktoré je bežný domain administrátor schopný urobiť. Toto je oblasť, v ktorej sa denne pohybujem a informácie z danej prednášky boli pre mňa veľmi prínosné. Bežne u zákazníkov dostanem plné domain admin práva, aby mi nemuseli pridávať jednotlivé práva postupne a v tom vidím najväčšie riziko.

Domain admin sa v niektorých spoločnostiach rozdáva úplne bez uváženia a najlepšie je ak užívatelia pod domain adminom aj bežne pracujú, to už mám mnohokrát problém rozdýchať aj ja. Tieto spoločnosti si niekedy neuvedomujú, aký mohutný nástroj dávajú do rúk bežných administrátorov. Je síce pravda, že ak sa chce, tak je možné útok urobiť aj bez domain admina, ale to chce trošku viac práce. V rámci prednášky bol demonštrovaný aj útok na účet office365, ktorý bol overovaný pomocou ADFS a myslím si, že pri tejto demonštrácií mnohým ľuďom v sále došli slová a len neveriacky pozerali. Ja som bol medzi nimi…

NSA Hacking Tools | Lukáš Antal

Predposlednej prednášky sa ujal Lukáš Antal, ktorý nás preniesol do roku 2014 a predstavil nám uniknuté NSA Hacking Tools. Prakticky nám demonštroval, aké možnosti mala NSA v tej dobe k dispozícii a ako intuitívne ich nástroje pracovali a prípadne aj upozorňovali na potencionálne riziko odhalenia. Behom pár minút bol útočník schopný získať plnú kontrolu nad PC, v tomto prípade Win7 a mohol sledovať prakticky všetku prácu užívateľa.

Síce som si nerobil žiadne ilúzie o NSA a vedel som, že určite majú mnoho špeciálnych nástrojov a možností, ale plnú silu týchto nástrojov si človek uvedomí, až keď to vidí využité priamo v praxi. Posledná veta, s ktorou sa s nami prednášajúci rozišiel bola: Tak toto sú nástroje a možnosti, ktoré mala NSA v roku 2014, čo bolo na tú dobu fakt niečo. Položme si teraz otázku s čím asi disponujú teraz po ďalších 4 rokoch vývoja…

Bezpečnosť privátnych kľúčov vo Windowse | William Ischanoe

A nakoniec posledná prednáška, bezpečnosť privátnych kľúčov vo Windowse, v podaní Williama Ischanoe. V tejto časti bola veľmi dobre vysvetlená problematika privátnych kľúčov a takisto boli popísané a demonštrované rôzne podoby útokov na privátne kľúče a certifikáty. Tu sa priznám, že o rizikách, ktoré certifikáty prinášajú a na ktoré veci je potrebné si dať pozor, som vôbec nepomyslel a neuvedomoval som si potenciál využitia týchto certifikátov v cudzích rukách.

Dá sa povedať, že táto prednáška mi dosť otvorila oči a problematike privátnych kľúčov a certifikátov sa ešte budem musieť hlbšie venovať. Možno aj absolvovaním nejakého kurzu v Gopase v podaní Wialiama Ischanoe. Tento človek problematike rozumie a dokáže veci správne pomenovať a vysvetliť. V rámci prednášky bola aj demonštrácia odcudzenia privátnych kľúčov a následne využitie vo svoj prospech. Takisto sme v rámci demonštrácie boli upozornení na riziko ako “jednoducho” je možné ukradnúť celé AD aj s root certifikátmi. Ako som už spomínal táto oblasť je z pohľadu security veľmi zaujímavá a odporúčam sa na ňu zamerať aj z iného pohľadu.

Na záver celej konferencie ešte prebehlo poďakovanie a vyhodnotenie tomboly, ktorá bola v podaní riaditeľky Gopasu veľmi zábavná, rýchla. Celkovo bola celá udalosť na vysokej úrovni a obsahovo bola veľmi prínosná. Určite sa danej konferencie zúčastním aj budúci rok.

Celý Hacker Fest 2018 mal pre mňa len jedno jediné negatívum a to, že som si po konferencii musel zmeniť všetky svoje heslá k všetkým mojim účtom, aby sa mi aspoň trošku lepšie spalo. Alebo to bolo pozitívum?